О решении

Вектор направления атак с частных лиц смещается в сторону компаний и отдельных отраслевых сегментов, а целью атак становится уже не только получение финансовой выгоды, но и нанесение ущерба экономического, экологического и техногенного характера, который может повлиять на работоспособность целой отрасли или благосостояние страны.

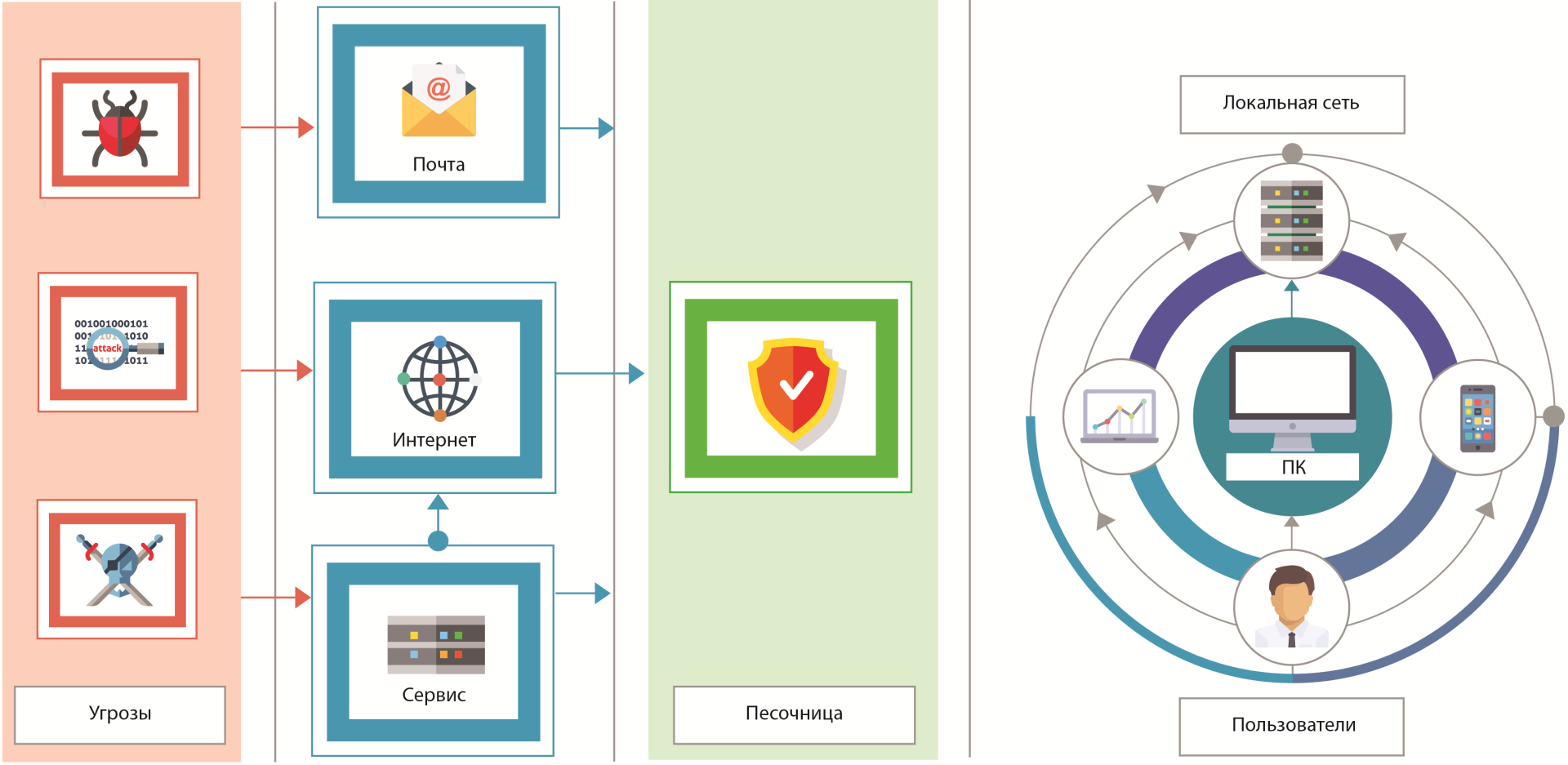

В отличие от масштабной атаки (спам, случайные вирусы), направленная атака характеризуются высоким уровнем планирования, технологичности и скрытности. Стандартные средства защиты могут оказаться бесполезными, т.к. на первом этапе злоумышленниками проводится разведка существующей инфраструктуры, формируется социальный профиль сотрудника, на которого будет направлена атака, разрабатываются вредоносные программы, эксплуатирующие уязвимости нулевого дня.

С финансовой точки зрения затраты на проведения направленной атаки в несколько раз больше, чем затраты на атаку обычных Интернет-пользователей, но прибыль от направленной атаки может в десятки и сотни раз превышать затраты на ее организацию.

Так, ущерб от направленных атак в 2017 году превысил 1 млрд. долларов, а рост вредоносного программного обеспечения типа Ransomware составил 750% – только за 1-й квартал 2017 года было зафиксировано свыше 55 тыс. модификаций, в то время как за весь 2016 год – 70 тыс.