На промышленных предприятиях критичными объектами часто являются АСУТП, которые непосредственно влияют на выполнение основной функции организации (выпуск продукции, мониторинг и контроль и т. д.). Помимо выполнения нормативов (187-ФЗ «О Безопасности Критической Информационной Инфраструктуры») эта компания решила пойти дальше в плане развития ИБ – и далее вы увидите, как это отразилось на проекте.

Последовательность действий в проекте

- В первую очередь это очное обследование инфраструктуры – без этого будут упущены детали, которые в дальнейшем затруднят проектирование.

- Определение объектов КИИ.

- Проведение категорирования.

- Дополнительное выявление критичных бизнес-систем – это системы, которые формально не попадали под определение объектов КИИ, но бизнес считает их важными для функционирования организации как единого целого. Это бизнес-системы, которые используются на уровне головной организации (электронная почта, 1С, портал и другие), на которые завязаны бизнес-процессы. Без них производство не остановится, но они критично важны для бизнеса.

- Анализ рисков защищенности и формирование моделей угроз.

- Подготовка детального плана мероприятий по защите КИИ на 3 года. Это важно с точки зрения бюджетирования и выделения собственных ресурсов организации.

- Работы по концептуальному проектированию комплекса систем управления информационной безопасностью (КСУИБ).

Особенности проекта

Для углубленного анализа рисков и понимания ситуации был проведен технический анализ защищенности на предмет критичных уязвимостей объектов, подлежащих защите. С его помощью были выявлены узкие места в текущей инфраструктуре.

Нужно отметить, что для унификации требований вся система защиты (будь то объекты КИИ или критичные бизнес-системы) выстраивалась с учетом третьей категории значимости в соответствии с требованиями 127-го Постановления Правительства "Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений", за исключением ЗОКИИ боле высоких категорий.

Результаты обследования

Давайте рассмотрим типовые проблемы, свойственные этой и другим организациям, где мы проводили работы по обследованию:

- Единый сегмент сети для всех устройств является типичным для многих предприятий. Практика, инструментальный анализ и обследование показывают, что в общекорпоративной сети есть как корпоративные серверы, так и серверы SCADA и других систем ОКИИ, ПК пользователей и сетевые устройства. В итоге образуется неструктурированная и несегментированная сеть, которая даже на базовом уровне представляет большие риски.

- Отсутствие оборудования межсетевого экранирования.

- Помимо внутренней организации и сети на периметре, взаимодействие с интернетом и зона DMZ были реализованы на слабом уровне, не для всех компонентов.

- Так как это промышленные предприятия, мы понимаем, что помимо сотрудников, которые имеют доступ к объектам КИИ, с АСУТП взаимодействуют подрядчики. Соответственно требуется организация доступа. На практике такая система создаётся и соблюдается достаточно редко.

- Средства антивирусной защиты, которые на офисных ПК уже стали привычными, в такой консервативной области как АРМ АСУТП реже применяются массово, что является большим риском при использовании в системах защиты.

- Отсутствие контроля утечек чувствительной информации.

К решению проблем

Что было решено делать после обнаружения этих проблем?

Во-первых, был определен список подсистем защиты информации и стратегия реализации.

После высокоуровневого определения приоритетов был разработан эскизный проект КСУИБ, включая сравнительный анализ имеющихся на рынке решений, были разработаны структурные схемы реализации. Как показывает практика, несмотря на наличие базовых схем участка или системы в целом, актуальность данных – это обычно ахиллесова пята предприятия: за ежедневной операционной деятельностью обновлять схемы не находится времени. Поэтому проект по созданию систем управления ИБ – это отличная возможность для актуализации таких схем с проведением предварительного обследования. Мы получаем актуальную информацию по ИБ: что есть на предприятии, после чего можно принимать решение, как этим управлять и защищаться от угроз.

Далее были определены этапы внедрения и составления организационно-распорядительной документации: подготовлен перечень, и соответствующие документы попадают в раздел рабочего проектирования систем управления. Для бюджетирования и защиты самого проекта по модификации и переработке систем управления ИБ план был составлен с учетом имеющихся на рынке решений, были проведены пилотные проекты по особо чувствительным и критичным подсистемам (например, система мониторинга технологического сегмента). Также были предъявлены требования к эксплуатации и мониторингу систем защиты объектов критической информационной инфраструктуры.

Следующим шагом мы занимались проектированием сегмента КСУИБ для размещения систем ИБ.

Архитектура решений КСУИБ

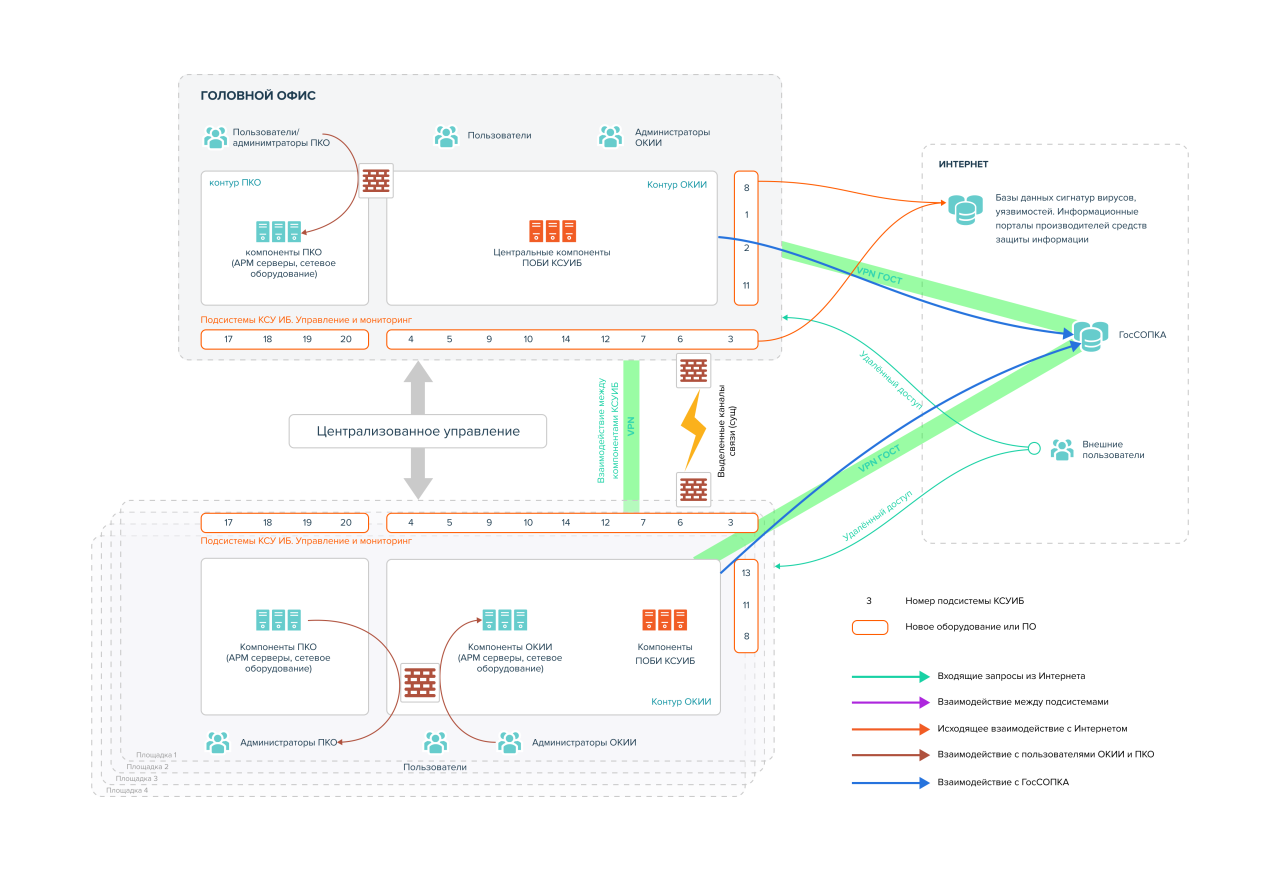

Вы можете видеть пример сетевой структуры: внизу находится разработанная система защиты и взаимодействия на площадках, вверху – головной офис, вовлеченные администраторы и пользователи, также указаны взаимодействия между подсистемами. В проекте учтены эти переходы, взаимосвязи и влияние подсистем друг на друга. Были организованы границы сетей и периметр с учетом взаимодействия с ГосСОПКА, что необходимо при наличии КИИ. Работа с внешними пользователями здесь тоже выделена.

Это централизованная система управления ИБ, но для большей устойчивости и лучшей управляемости был сделан акцент не только на централизацию, но и требование, чтоб офицеры безопасности на той или иной площадке имели такие же рычаги и средства управления, контроля ситуации на локальном уровне. Таким образом мы получаем автономность, гибридную систему работы, при которой головной офис распространяет политики и практики ИБ, но предприятия могут управлять средствами защиты.

Архитектура решений КСУИБ, соответствующая требованиям ФЗ 187 о безопасности КИИ

Состав систем и дорожная карта

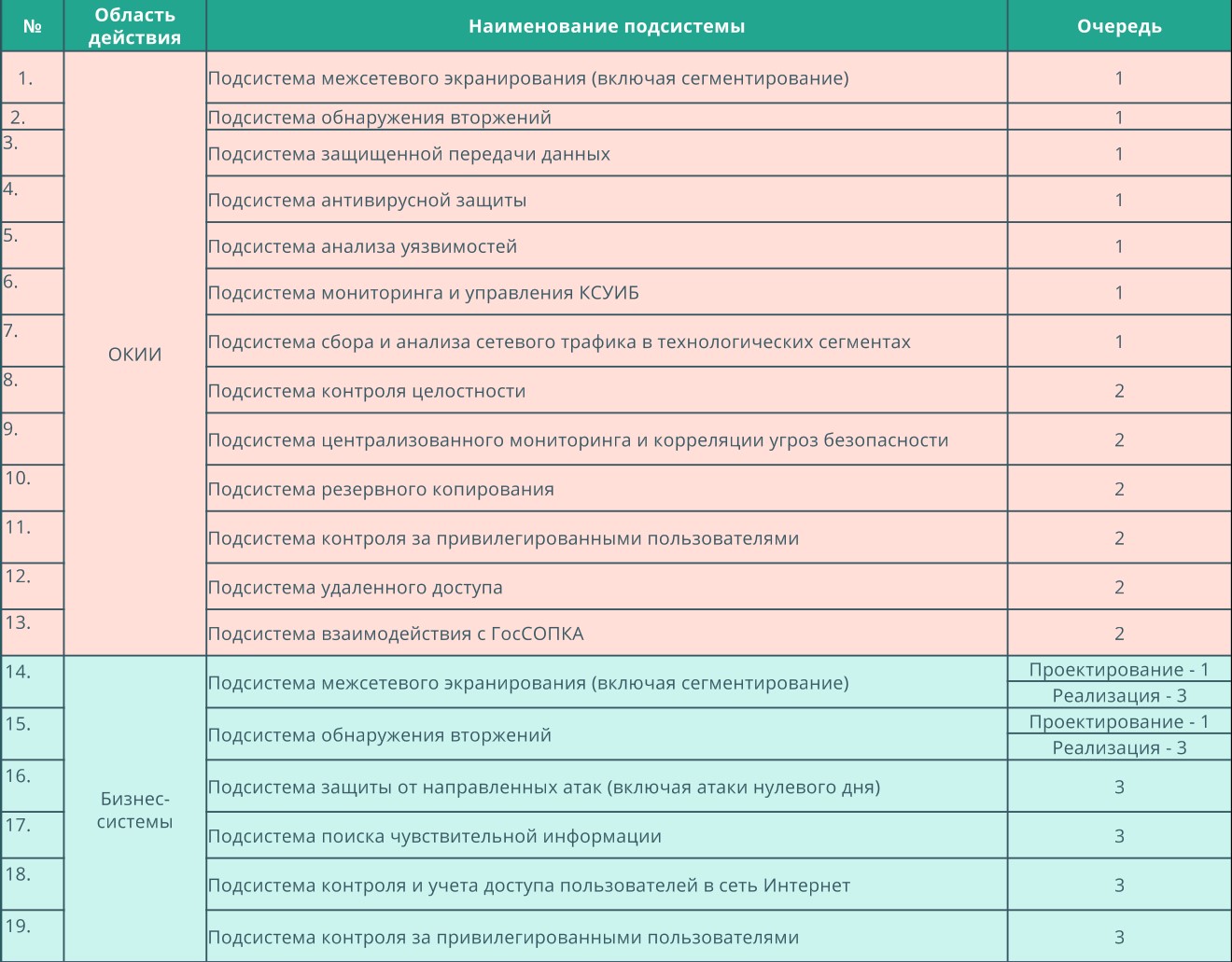

Остановимся также на составе систем – из чего же состоит комплексная система управления ИБ. В первую очередь были выделены наиболее срочные и критичные меры и подсистемы – это планирование сети (межсетевое экранирование, сегментирование). Важнейшая часть – это отделение корпоративной сети от систем класса АСУТП для автономного существования через зону DMZ. К первому этапу также относится система обнаружения вторжений, защищенная передача данных и антивирусная защита. При проектировании системы антивирусной защиты были увязаны существующие средства с необходимыми для перехода в целевое состояние.

Конечно же, важнейшей частью является сбор и анализ сетевого трафика в технологических сегментах: системы, которые позволяют детально представлять, что находится в сетевом трафике, не реализуются ли какие-либо угрозы и действия злоумышленников. Это необходимо внедрять после выяснения вопросов с сетью.

Обратите внимание, что в таблице связаны как область ОКИИ, так и область бизнес-систем несмотря на то, что частично они пересекаются в своем взаимодействии.

У каждой из подсистем может быть своя этапность, этот список можно трансформировать в дорожную карту, если установить календарное начало процесса, понимать, сколько займет реализация конкретной подсистемы, можно ли их выполнять параллельно. Таким образом мы получим диаграмму Ганта, и перечень превращается в рабочий проект

Состав систем КСУИБ

Таким образом, мы рассмотрели практический пример комплексной системы управления безопасностью КИИ, который был инициирован для реализации мер 187-ФЗ о критической информационной инфраструктуре. При этом благодаря усилиям отдела информационной безопасности заказчика и стратегическому мышлению были привязаны бизнес-задачи, позиция аргументировано донесена до руководства и бюджетодержателей – это крепкая связка и хороший фундамент для многолетнего развития ИБ предприятия.